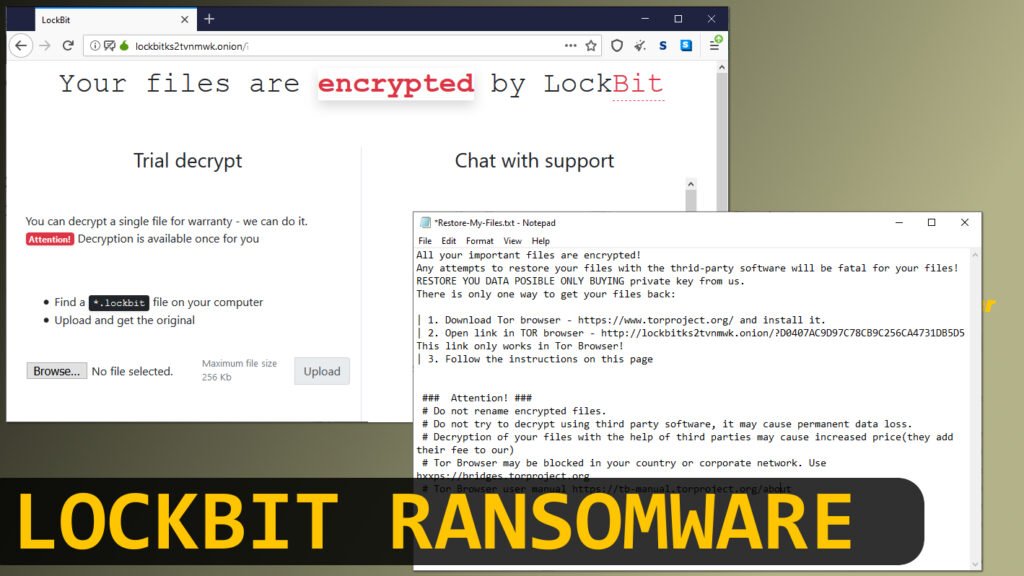

Na rynku Ransomware-as-a-Service (RaaS) pojawił się właśnie nowy gracz. Na każdej operacji twórcy ransomware LockBit zyskują zwykle 25-40% wartości okupu. Co ciekawe, w ramach czegoś na wzór biznesowych programów afiliacyjnych są w stanie ugrać dużo wyższe stawki – nawet 60-75%.

LockBit – czas to pieniądz

Zwłaszcza gdy stawką jest być albo nie być… tzn. zostać lub nie zostać wykrytym w porę. A więc jak szybko LockBit jest w stanie szyfrować dane? 25 serwerów i 225 komputerów w około 3 godziny. Tak szybko. Według Patricka Van Looya, specjalisty ds. cyberbezpieczeństwa w Northwave, hakerzy uzyskali dostęp do sieci korporacyjnej poprzez atak brute force na konto administratora za pośrednictwem nieaktualnej usługi VPN. Po uzyskaniu dostępu atakujący niemal natychmiast uruchomił oprogramowanie ransomware. Około 1:00 rano miało miejsce pierwsze zalogowanie, po którym ransomware rozpoczął szyfrowanie danych, a około 4:00 atakujący wylogowali się z systemu.

Po uruchomieniu, oprócz szyfrowania danych, LockBit wykonuje również żądania ARP w celu wyszukania innych aktywnych hostów w ramach firmowej sieci. Następnie próbuje połączyć się z nimi za pomocą protokołu SMB. Jeśli udaje się mu nawiązać połączenie, program wysyła polecenie pobrania ransomware i uruchomienia go.

Stopniowo coraz więcej urządzeń w ramach sieci zostaje zainfekowanych, one z kolei znacząco pomagają przyspieszyć wdrożenie ransomware na innych urządzeniach. Szybko przeprowadzane ataki mają największe szanse na pełne powodzenie. Im dłużej atakujący przemieszczają się w ramach sieci, tym większe szanse że zostaną w końcu wykryci.