RagnarLocker nie jest typowym ransomware. Jego operatorzy starannie wybierają cele – unikają użytkowników domowych na rzecz korporacji oraz organizacji rządowych. Zwykle uzyskują dostęp poprzez punkty końcowe podatne na atak RDP lub przejęte (zhackowane) narzędzi MSP.

Do tej pory grupa RagnarLocker wdrażała wersję swojego oprogramowania ransomware dostosowaną pod każdą z ofiar, ale ostatnio atakujący stosują zupełnie nową taktykę. To dzięki tej zmianie ich działania umykają uwadze programów antywirusowych.

Zamiast uruchamiać oprogramowanie ransomware bezpośrednio na podatnym komputerze, atakujący pobierają na niego i instalują Oracle VirtualBox. Następnie konfigurują maszynę w wirtualną w taki sposób, aby zapewnić jej pełny dostęp do wszystkich dysków lokalnych i współdzielonych zasobów. Jest to sprytne ponieważ dzięki temu umożliwiają maszynie interakcję z plikami przechowywanymi poza jej własną pamięcią. W kolejnym kroku atakujący bootują maszynę, ładują RagnarLocker i go uruchamiają. Ponieważ ransomware RagnarLocker działa wewnątrz maszyny wirtualnej, oprogramowanie antywirusowe nie jest w stanie wykryć działania szkodliwych procesów.

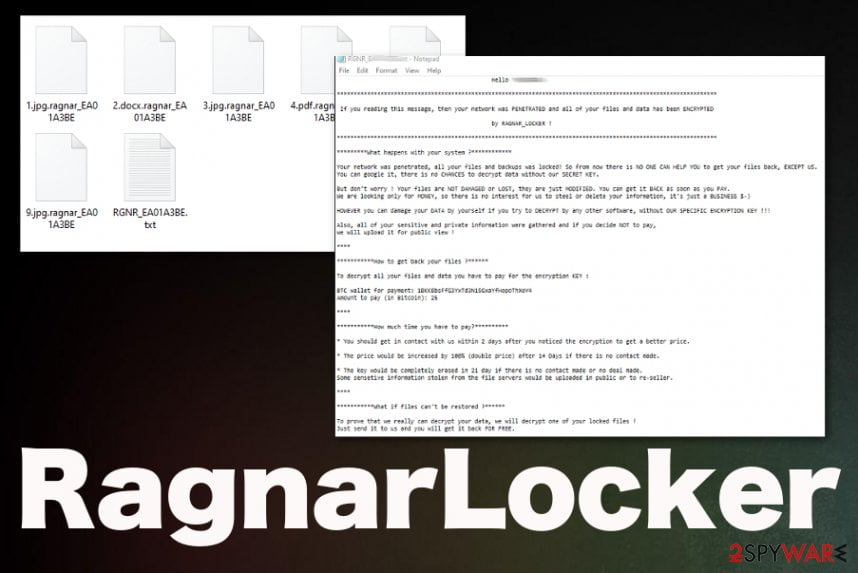

Finał tego jest taki, że pliki lokalne i te na współdzielonych zasobach zostają nagle zastąpione ich zaszyfrowanymi wersjami. A administrator nie wie co się właściwie dzieje, bo przecież wszystkie modyfikacje plików wydają się być wynikiem legalnych procesów.