Badacze z firmy ESET odkryli nową rodzinę złośliwego oprogramowania, w pełni skoncentrowaną na kradzieży jak największej ilości kryptowalut. KryptoCibule stanowi „potrójne zagrożenie”. Wykorzystuje zasoby ofiary do wydobywania wirtualnych walut. Próbuje przejąć transakcje, zastępując adres portfela w schowku. Wydobywa pliki związane z kryptowalutą.

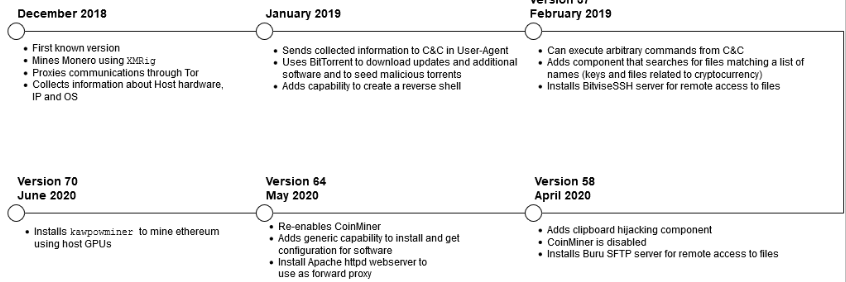

KryptoCibule skutecznie ukrywał się przez prawie dwa lata, systematycznie “zbrojąc się” z każdą kolejną wersją, co widać na załączonym obrazku.

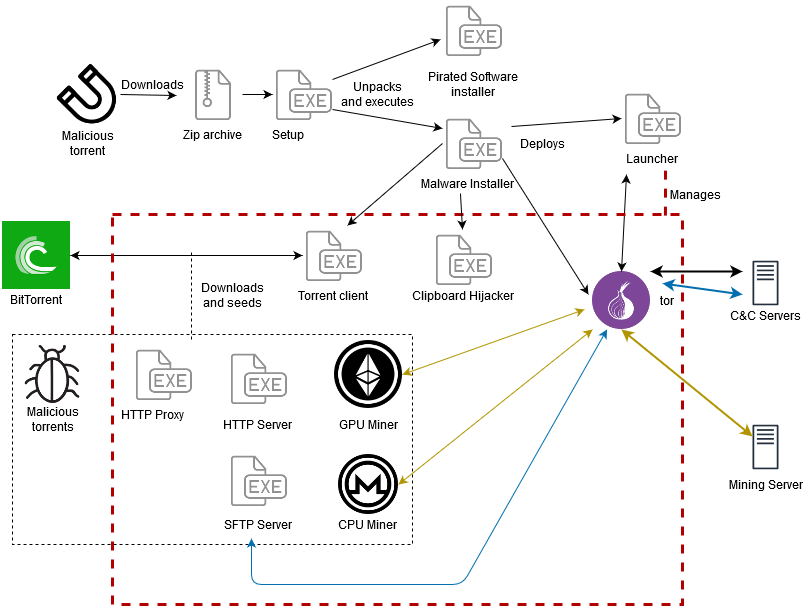

KryptoCibule wykorzystuje sieć Tor, aby komunikować się ze swoimi serwerami dowodzenia i kontroli (C2).

Rozprzestrzenia się za pośrednictwem złośliwych torrentów w archiwach udających instalatory pirackich wersji popularnych programów i gier. Podczas uruchamiania pliku wykonywalnego, w tle rozpoczyna się instalacja złośliwego oprogramowania.

Ta taktyka, oraz fakt, że zagrożenie (póki co) jest skierowane głównie na użytkowników w Czechach i na Słowacji (ponad 85% wykryć) pozwoliło malware skutecznie ukrywać się przez tak długi czas.

Najnowsze wersje KryptoCibule wykorzystują XMRig, program typu open source przeznaczony do wydobywania Monero przy użyciu procesora urządzenia, oraz kawpowminer, inny program typu open source, który wydobywa Ethereum za pomocą GPU. Badacze zauważają, że ten ostatni jest używany tylko wtedy, gdy na hoście znajduje się dedykowany procesor graficzny, a oba programy są skonfigurowane do łączenia się z serwerem kontrolowanym przez atakującego przez proxy Tor.

Najprostszym sposobem zabezpieczenia się przed zagrożeniami w stylu KryptoCibule jest oczywiście unikanie instalacji pirackiego oprogramowania.